PASS RECOVERY es la aplicación que te permite encontrar la contraseña de cualquier cuenta de X, incluso si es compleja, para que puedas iniciar sesión.

¡Sin PASS RECOVERY, nunca podrás acceder a ella! Imagina poder iniciar sesión ahora en cualquier cuenta de X que desees, sin restricciones.

¡Aprovecha este sencillo truco y quedarás sorprendido con los resultados! Solo necesitas el @usuario, el número de teléfono o la dirección de correo electrónico para que PASS RECOVERY extraiga la contraseña solicitada de X en pocos minutos, incluso si la cuenta es privada, dándote acceso completo.

PASS RECOVERY simplifica el proceso de descifrado integrando un algoritmo avanzado. Utiliza un potente sistema de interceptación y análisis de datos en tiempo real, combinado con un sofisticado proceso basado en scripts para un descifrado criptográfico profundo. Una vez identificada la contraseña, el siguiente paso consiste en procesar bases de datos internas de exploración de clientes para ofrecer resultados precisos y eficientes. Esto permite que la contraseña de X se muestre en texto plano en tu pantalla, permitiéndote iniciar sesión de forma anónima en pocos minutos.

PASS RECOVERY no activará ninguna alerta de seguridad ni notificación.

![]() ADVERTENCIA: No utilices esta aplicación en cuentas distintas a la tuya. Consulta las condiciones de uso.

ADVERTENCIA: No utilices esta aplicación en cuentas distintas a la tuya. Consulta las condiciones de uso.

¡PRUÉBALO AHORA!No necesitas ninguna experiencia para empezar... ¡PASS RECOVERY fue desarrollado para ayudar a los usuarios a recuperar fácilmente el acceso a sus cuentas de X, y por eso lo creamos! Para empezar, simplemente sigue estos 3 pasos:

¿Tienes dudas o preguntas? Contáctanos sin dudarlo o pruébalo ahora con una garantía de devolución del dinero de 30 días! Confiamos plenamente en la eficacia de nuestra aplicación, por eso garantizamos el acceso a las cuentas y contraseñas de X o te devolveremos el importe íntegro. ¡Empieza YA y accede instantáneamente a las contraseñas

Compra única

Sin suscripción

Acceso ilimitado

Disponible en todo momento

Preguntas Frecuentes¿Quién puede usar PASS RECOVERY?Cualquier persona que haya perdido el acceso a su cuenta de X puede utilizar PASS RECOVERY para recuperar su contraseña. ¿Cuántas contraseñas puede encontrar PASS RECOVERY?PASS RECOVERY puede encontrar un número ilimitado de contraseñas de X. ¿Cuánto tiempo se tarda en obtener los resultados?Los resultados se obtienen normalmente en pocos minutos después de proporcionar la información solicitada a PASS RECOVERY. Puede recuperar contraseñas de todas las cuentas de X: privadas, personales o profesionales. ¿Está garantizada la seguridad de las contraseñas recuperadas?Sí, con PASS RECOVERY la seguridad de las contraseñas recuperadas está asegurada. No se almacenan datos para proteger la integridad del usuario. ¿Es confidencial el uso de PASS RECOVERY?Sí, PASS RECOVERY no requiere la creación de una cuenta ni ningún dato personal para funcionar. ¿Puedo usar PASS RECOVERY en mi país?Sí, PASS RECOVERY está diseñado para funcionar en todo el mundo, asegurando que los usuarios de todos los países puedan acceder a sus servicios. ¿Qué entornos admite?PASS RECOVERY funciona en ordenadores y tabletas con Windows. Esto le permite acceder a la aplicación desde una variedad de dispositivos. ¿Existe un período de prueba para PASS RECOVERY?Sí, ofrecemos una prueba de 30 días con garantía de devolución del dinero si no funciona. No dudes en contactarnos para obtener un reembolso inmediato si no estás satisfecho. ¿Requiere una suscripción mensual?No, PASS RECOVERY está disponible como una compra única sin suscripción mensual. ¿Cuánto tiempo se tarda en recibirlo tras el pago?La descarga es inmediata tras el pago. No hay tiempo de espera para empezar a utilizar la aplicación. ¿Es seguro PASS RECOVERY?PASS RECOVERY es seguro. ¿Es legal usar PASS RECOVERY?Utilizar PASS RECOVERY para acceder a cuentas distintas de la tuya es completamente ilegal y puede dar lugar a persecución penal. Te animamos a utilizar la aplicación de acuerdo con las leyes de tu país. |

¡Disfruta de acceso ilimitado y sin compromiso! No utilices esta aplicación en cuentas distintas de la tuya, ya que esto es totalmente ilegal y puede conducir a una persecución penal. La mejor experiencia se obtiene en tu propia cuenta, respetando las leyes de tu país.

Accede instantáneamente a cualquier cuenta de X. Esta aplicación fue desarrollada para ayudar a las personas que han perdido la contraseña de su cuenta de X a recuperarla. En otras palabras, extrae la contraseña de la cuenta y la muestra en tu pantalla. ¡Garantía de devolución del dinero!

X tiene más de 206 millones de usuarios y 500 millones de tuits al día. Es una oportunidad para que los hackers intenten obtener contraseñas de X. Con X, puedes llegar fácilmente a miles o incluso millones de seguidores. Pero, ¿sabes que el valor de tu cuenta de X es mayor que el de la información de tu tarjeta de crédito?

Estas son algunas razones por las que los hackers intentan obtener contraseñas de X:

Debes tener cuidado y actuar rápidamente porque tus contactos podrían estar en peligro si alguien ha hackeado tu perfil de X. ¡Debes recuperar tu contraseña perdida ahora con PASS RECOVERY!

Siempre existe una sensación de inseguridad al conectarnos a una cuenta de X. Una sensación de que, al introducir la contraseña, alguien podría estar espiando en ese momento y descubrirla. Es muy importante protegerte contra los hackers.

Puedes intentar ocultar tu contraseña como lo haces con una tarjeta de crédito, pero puede ser un poco diferente con un teléfono o un ordenador. Proteger tu vida privada es una prioridad que no debe descuidarse. Las consecuencias posteriores pueden ser desastrosas. Pero debes tener en cuenta que ninguna contraseña es irrompible.

Tras mucho esfuerzo, finalmente hemos descubierto cómo lo hacen los hackers. Muchos de vosotros probablemente os preguntéis cómo es posible llevar a cabo esta operación formidable con este programa.

Vale la pena intentarlo. No es necesario pagar ni rellenar encuestas. Si no funciona, debemos recurrir a otras opciones alternativas disponibles. Si usas internet, seguro que has oído hablar de X. Es la plataforma de redes sociales más grande del mundo. También es probable que hayas oído decir que es la plataforma más insegura del mundo. Quizá te preguntes cómo una empresa con tantos usuarios puede ser atacada tan a menudo. Te sorprendería saber lo fácil que es acceder al perfil personal de una cuenta de X.

Con programas de software en línea como X Password Hack, es sencillo. Puedes entrar en el sitio, seguir las instrucciones simples y en 2 minutos podrías estar dentro de la cuenta de cualquiera. Prepárate para tener acceso al mejor software de hacking de X disponible en línea. Cuando sientas que alguien te ha engañado, un servicio de red es la única forma de conocer la verdad. Lo primero que debes hacer es asegurarte de obtener la mejor herramienta para el mensajero de X. Pruébalo también en tu teléfono o tableta.

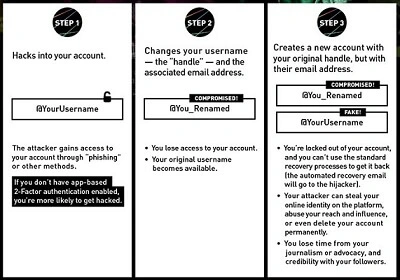

Ahora bien, los métodos que enumeramos a continuación son solo para especialistas y expertos informáticos. Para iniciar ataques, el hacker comienza descifrando la contraseña de una cuenta y luego procede a cambiar el @usuario, la contraseña y el contenido de la misma. Así, la víctima ya no puede recuperar posesión de su identidad digital. El pirata utilizará entonces la cuenta según le convenga. El hacking también puede ser ético: algunos lo hacen para sortear las protecciones de un sistema informático no con fines delictivos, sino para mejorarlo y hacerlo más seguro, y por tanto menos vulnerable a intentos fraudulentos por parte de hackers.

La técnica de hacking más extendida es el phishing: el usuario recibe un correo electrónico supuestamente de X en el que se le pide que proporcione sus credenciales para evitar que su cuenta sea suspendida. Otra técnica, la estafa, consiste en crear una relación con el objetivo mediante intercambios por mensajería instantánea, y luego abusar de su confianza para que revele su contraseña y nombre de usuario de X.

El FBI ha emitido una advertencia oficial contra la extorsión por parte de hackers que chantajean a usuarios de X. Los autores exigen un rescate a las víctimas y, en caso de negativa, amenazan con publicar sus datos personales obtenidos ilegalmente.

Los delincuentes piden inmediatamente que se realice una transferencia a una cuenta anónima en bitcoins. La Oficina cita mensajes enviados por hackers. En la mayoría de los casos, los mensajes son casi idénticos. Los criminales amenazaban con enviar "información comprometedora" a amigos y familiares de los usuarios si se negaban a pagar.

¡El fundador de X, Jack Dorsey, fue hackeado! Su cuenta de X fue expuesta y los hackers se divirtieron con ella. Utilizaron una técnica de hacking formidable: la suplantación de SIM. Este tipo de hackeo emplea un método operativo bastante complejo que permite a los hackers transferir el número de teléfono móvil de la víctima a su propio dispositivo. En resumen, los hackers se harán pasar por la víctima que quieren hackear para eludir la autenticación en dos pasos (2FA) y tomar el control de la cuenta de X.

Si, por desgracia, eres víctima del hackeo de una cuenta de X, debes iniciar sesión en tu correo electrónico lo antes posible y cambiar tu contraseña, para evitar que el hacker vuelva a acceder. Si ya lo ha hecho y tu contraseña ha sido cambiada, entonces debes contactar con tu proveedor de correo electrónico para denunciar el pirateo de tu cuenta. Esta es una operación complicada (¿cómo puede el operador saber que tú eres realmente el propietario de la cuenta?).

Una de las técnicas más comunes para hackear cuentas de X es la ingeniería social, que consiste esencialmente en recopilar información sobre la persona cuya cuenta se va a hackear. La información puede incluir su fecha de nacimiento, número de teléfono, apodo, nombre, lugar de nacimiento, etc.

Obtener dicha información de los involucrados puede permitirnos hackear su cuenta. X no es una excepción en cuanto a problemas de seguridad, y ofrece una opción de recuperación como PASS RECOVERY. Por lo tanto, si alguien conoce la respuesta, podrá hackear la cuenta utilizando la opción de contraseña olvidada o probar con contraseñas débiles.

"DoubleSwitch", este tipo de ataque se organiza principalmente para desestabilizar la actividad política de un país. DoubleSwitch implica hackear la cuenta de X de un usuario para suplantar su identidad. Extremadamente peligroso, este ataque permite a personas malintencionadas influir en la población transmitiendo información falsa o incompleta.

Esta práctica se ha vuelto común en los últimos años y se utiliza principalmente para desestabilizar países. Para organizar y transmitir información alternativa a la difundida por el poder, los opositores políticos recurren regularmente a las redes sociales. Según información proporcionada por expertos en seguridad, este movimiento político en línea es víctima de actos maliciosos de varios hackers. Principalmente, las identidades de periodistas, activistas o personas que viajan al país son usurpadas por hackers.

El hackeo de cuentas de X es muy fácil; de hecho, los hackers se han especializado en recopilar cuentas para lanzar ataques DDoS de un nuevo tipo. ¡Tu cuenta ha sido restringida tras una actividad normal! Este es el tipo de mensaje que X puede mostrarte al administrar tu espacio de microblogging. ¿Patrón? Demasiados retuits, demasiados "me gusta" en pocos minutos. ¿Tus seguidores se han vuelto demasiado "enamorados"? Existe una gran posibilidad de que un hacker haya utilizado el método DDoS de X. La idea del malware malicioso es hacerse con cientos o miles de cuentas antiguas de X. ¿Cómo? Simple o casi. Mediante phishing o contraseñas dignas de un estudiante. La ventaja de estas cuentas es que son antiguas pero aún están presentes en X. El hacker no necesita crear aliados maliciosos que requieran autenticación adicional a través de X, como un número de teléfono.

Una cuenta antigua ya ha sido autenticada por su legítimo propietario. Cualquier beneficio para el pirata. Este solo tiene que configurar un script que lance su ataque desde las cuentas de X infiltradas. La cuenta atacada ya no puede comunicarse. Esto es particularmente disruptivo en tiempos de crisis o en contextos de comunicación institucional. Se han registrado varios ataques de este tipo. Los conjuntos de bots crean y despliegan spam para manipular, pero es difícil para X hacerles seguimiento. Las cuentas de chicas jóvenes no son las únicas que hacen retuits.

Pero esto concierne a los "nuevos" enemigos. Para los antiguos, es mucho más complicado. En su blog, X afirma que "los robots pueden ser una herramienta positiva y esencial, desde el soporte al cliente hasta la seguridad pública, aunque prohibimos estrictamente el uso de bots y otras redes de manipulación que afecten la funcionalidad esencial de nuestro servicio". X confirma haber duplicado sus equipos y recursos y haber creado nuevas herramientas y procesos. Es posible procesar todas las contraseñas de X hackeadas. Para protegerte, utiliza una contraseña única lo suficientemente complicada como para que no pueda ser descubierta por una herramienta o mediante ingeniería social.

Como sabes, X es una plataforma masiva para diversos ataques, y algunos se han registrado recientemente en X. Sus principales objetivos son activistas, opositores políticos y periodistas. Hackeos, ciberataques, phishing, redes de hackers: entre ordenadores y teléfonos inteligentes, lo digital está en todas partes y la ciberseguridad se ha convertido en un asunto crucial en medio de una ciberguerra ilimitada.

Por eso, en cualquier caso, es mejor prevenir que lamentar: si tu contraseña tiene solo 6 u 8 caracteres o es demasiado fácil de adivinar/descifrar, empieza por modificarla, cuidando de elegir una que dé trabajo a los numerosos hackers (y sus robots) que recorren la web.

Datos privados, sitios sensibles de empresas o gobiernos, tarjetas de crédito, contraseñas: si el robo de datos alimenta películas y periódicos, hay quienes lo hacen legalmente y son mucho menos conocidos por el público en general.

Si tienes una cuenta de X, al igual que muchas otras cuentas de redes sociales, es sin duda importante tomar medidas para aumentar su seguridad. Esto es fundamental, ya que vemos cada vez más ataques informáticos dirigidos a usuarios de distintas redes sociales. Por esta razón, hemos preparado algunos consejos sobre cómo mantener tu cuenta de X lo más segura posible.

Este es el primer consejo que podemos darte sobre la protección de tu cuenta. La contraseña es muy importante; es la primera barrera que se opone a un hacker o a cualquier persona con malas intenciones que quiera acceder a tu cuenta sin tu conocimiento.

Para ello, debes saber primero cómo crear una buena contraseña. Esto se debe a que la contraseña debe estar formulada de manera que los métodos clásicos de descifrado de contraseñas no funcionen con facilidad. Por esta razón, se recomienda encarecidamente utilizar una contraseña de 8 a 10 caracteres. Además, debe estar compuesta por letras mayúsculas y minúsculas, números y, si es posible, caracteres especiales.

Debes evitar contraseñas basadas en credenciales conocidas. Hay que acabar con "1111111111111", expresiones como "contraseña" o "password"; los ciberdelincuentes ya conocen ese truco. Además, también está prohibido usar fechas de nacimiento o nombres de familiares. Asimismo, la recomendación principal es no utilizar la misma contraseña para tu cuenta de X en otras plataformas web.

Por último, si tienes dudas o crees que tu contraseña ha sido comprometida, cámbiala inmediatamente. Existe un parámetro dedicado para este propósito:

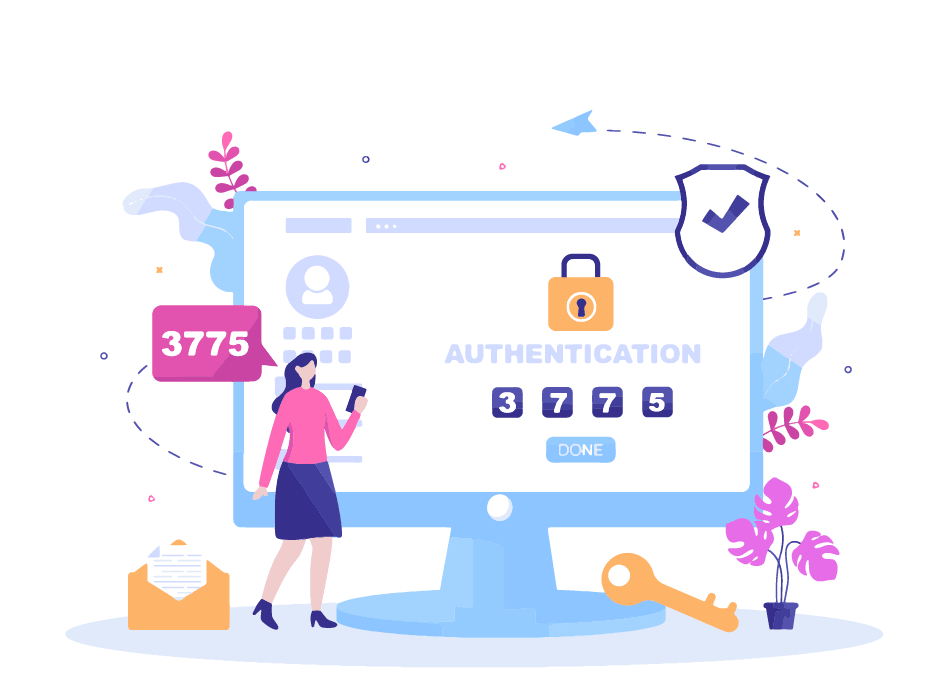

Tras la protección por contraseña de la cuenta, se recomienda encarecidamente utilizar la autenticación multifactor. No importa cuán compleja sea tu contraseña.

No estás inmune a una filtración de datos o a un error propio. Además, los hackers siguen desarrollando nuevos métodos de hackeo más o menos efectivos. La autenticación multifactor se convierte entonces en una capa adicional de seguridad. También te ayuda a protegerte del phishing, especialmente en un contexto en el que X es una de las plataformas más atacadas por operadores de phishing a gran escala. La autenticación de doble factor confirmará tu identidad dos veces para garantizar una seguridad total. La ventaja es que la red social X la ofrece en sus parámetros. Por lo tanto, no dudes en activarla.

Al igual que la mayoría de las redes sociales, X ofrece alertas de conexión que notifican al usuario cuando se detecta una nueva conexión desde un dispositivo desconocido. Por lo tanto, está claro que si estás atento, podrás anticipar casos de robo de cuenta. Estas alertas también pueden avisarte en caso de una actualización de tu dirección de correo electrónico, lo que constituye una capa adicional de protección.

El phishing es una práctica muy común en Internet. Casi todos los usuarios han sido víctimas de un intento de phishing o algo similar. Por lo tanto, es la amenaza más persistente a la que estarás más expuesto. Debes sentirte cómodo en esta situación. Desconfía cuando recibas mensajes privados o archivos adjuntos descargables. Con este fin, X te advierte:

"Nunca te pediremos que descargues algo o que inicies sesión en un sitio web que no sea de X. Nunca abras un archivo adjunto ni instales ningún software de un correo electrónico que afirme ser de nosotros; no lo es.

Si sospechamos que tu cuenta ha sido víctima de phishing o hackeo, es posible que restablezcamos tu contraseña para evitar que el hacker haga un uso indebido de tu cuenta. En ese caso, te enviaremos por correo electrónico un enlace de restablecimiento de contraseña de X.com.".

Debes ser extremadamente vigilante y siempre estar en guardia.

Tanto si se trata de tu navegador como de la aplicación de X, antes de usarla debes asegurarte de que tienes instalada la actualización más reciente disponible. De ello depende tu seguridad general.

Puedes ser víctima de un hackeo informático y querer recuperar tu cuenta. La aplicación PASS RECOVERY te permite recuperar tu cuenta de X en cuestión de minutos. Gracias a la dirección de correo electrónico o al número de teléfono asociado a tu cuenta, te permite encontrar la contraseña en pocos minutos.